피싱 공격은 국내에서 흔히 찾아볼 수 있는 대표적인 보안 사고이다. 일반 사람들이 큰 피해를 입고 있는 피싱은 주로 보이스(음성) 피싱의 형태로 피해자의 심리를 압박하여 금품을 갈취하거나 개인정보를 알아내어 공인인증서를 재발급받는 등 추가 피해를 발생시키는 경우가 많다. 물론, 대중의 보안 의식이 높아짐에 따라 웬만한 피싱 수법은 다 알고 있다고 자신하는 사람들이 많아졌지만, 이에 대응하기 위해 발신 번호를 조작하는 등 피싱 수법도 지속적이며 빠른 속도로 진화하여 수많은 피해를 발생시키고 있다.

중국의 한 보안 연구원은 웹 브라우저상에서 유니코드를 이용한 가짜 도메인을 만들어서 사용자들이 공식 웹사이트에 접속하는 것처럼 속이는 피싱 공격 방법을 발표했다. 평소 애용하는 포털에서 검색어를 통해 은행과 같은 특정 사이트에 접속할 때 URL을 유심히 확인할 필요가 있다.

최근 발표된 자료에 의하면, 피싱 공격이 정치적 목적으로도 사용되고 있다는 사실을 알 수 있다. 지난 2016년 미국의 도널드 트럼프와 힐러리 클린턴의 대통령 선거 활동을 러시아 해커 그룹이 피싱으로 조작 및 영향을 끼쳤다는 보고가 발표되어 국제 사회에 큰 파문을 일으켰다. 얼마 전 프랑스 대선에서 에마뉘엘 마크롱(Emmanuel Macron) 캠페인 역시 3월 중반부터 피싱 공격을 경험했으며 수천 통의 이메일과 회계자료 등이 유출되었다고 4월 24일 월스트리트저널(WSJ)을 통해 밝혔다.

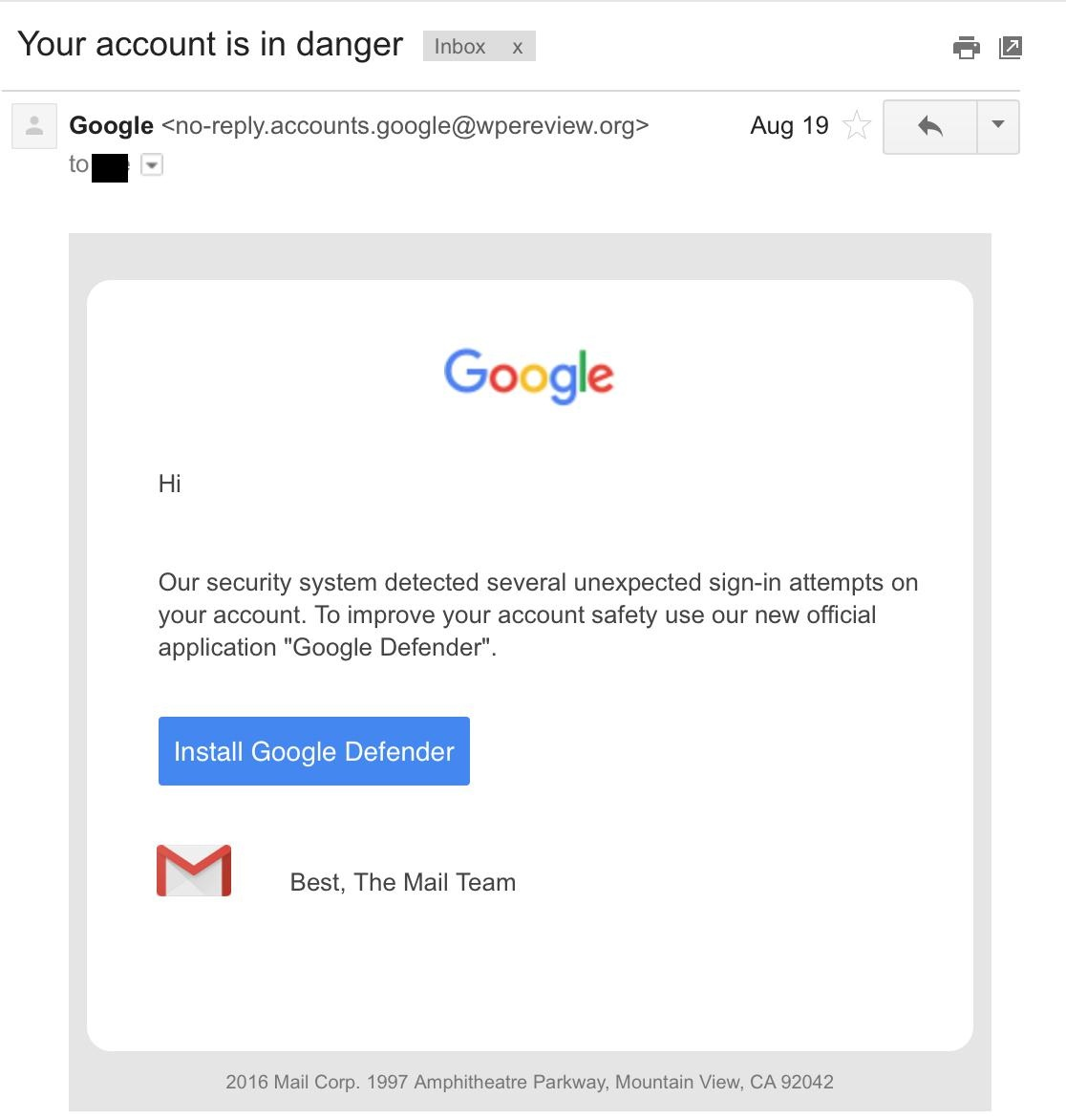

이러한 피싱 공격의 배후로는 러시아의 해킹 그룹, 팬시 베어(Fancy Bear)로 알려져 있으며 이들은 이미 많은 정부 기관을 해킹한 것으로 유명하다. 이들은 정교한 피싱 공격을 이용하여 타겟의 네트워크망을 침입하여 원하는 정보를 빼간다. 2017년 4월 25일에 보안 업체인 트렌드 마이크로의 발표에 따르면, 팬시 베어는 이메일 피싱을 통해 피해자들의 이메일 계정 비밀번호를 넘어서서 계정 권한도 얻을 수 있었다. 더욱 놀라운 점은, 이들의 피싱 방식은 구글의 2단계 인증방식*도 피해갈 수 있다는 점이다.

*구글의 2단계(2-Factor Authentication, 2FA) 인증방식이란? 2단계 인증을 사용 설정하는 것, 비밀번호(사용자가 알고 있는 정보)와 휴대전화로 전송된 코드(사용자가 소유하고 있는 정보)를 함께 사용하여 로그인하는 방식

이 그룹은, 마치 구글이 보내는 공식 이메일인 것처럼 허위 이메일을 만들어서 타겟의 이메일 계정이 보안 위협에 처해 있다는 알림을 보냈다. 이 이메일을 통해 “구글 디펜더(Google Defender)”라는 애플리케이션의 다운로드를 유도하고, 이 앱으로 OAuth, 혹은 오픈 인증의 권한을 얻어낸다. 이 방식을 통하여, 해커는 피해자들의 이메일 계정에 접근 할 수 있게 되고, 안전하다고 하는 구글의 2단계 인증방식도 교묘히 피할 수 있게 되었다. 즉, 구글의 공식 웹사이트에서 보내는 것처럼 만들어, 보안에 대해 다양한 지식을 가지고 있는 사용자도 안심하고 가짜 앱을 받도록 설계하였다.

이 사례는 피싱 공격의 진화를 정확하게 보여주는 케이스이다. 피싱 공격은 단순히 피해자의 금전만을 노리는 것이 아니라, 피해자의 개인정보를 탈취하여 정치적, 혹은 심지어 그 외의 목적으로도 사용할 수 있다. 또한, 보안의식이 높은 사용자조차 확실하게 속일 수 있도록 정교한 메세지과 이미지를 제작하여 해커들은 원하는 정보와 엑세스를 얻을 수 있다. 이러한 피해를 방지하고 이메일 계정을 피싱 공격으로부터 안전하게 지키기 위해서는, 사용자들은 이메일이 정말 공식 웹사이트에서 온 것인지, 제삼자의 웹사이트로 접속을 유도하는 것은 아닌지 끊임없이 확인해야 한다. 그리고, 이메일 계정 설정에서 어떠한 앱들에 무슨 종류의 권한을 주고 있는지도 사용자가 직접 확인하는 것이 좋다.

이미지 출처: Trend Micro