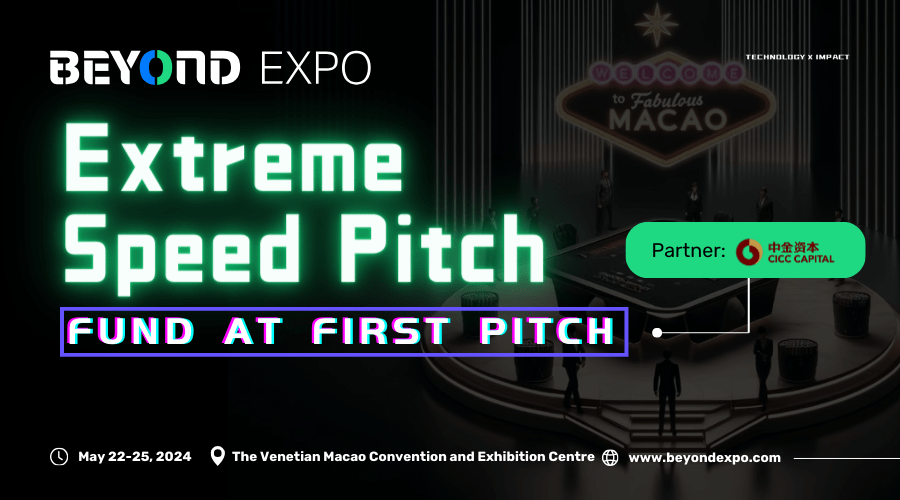

2014년도 국감 제출 자료에 따르면, 2014년 1월부터 8월까지 악성코드, 스미싱으로 인해 사용자의 PC 및 스마트폰에서 유출된 공인인증서가 19,177건으로 알려졌다. 이것은 2013년도에 발생한 총 건수보다 2배 이상 증가한 수치다.

더 큰 문제는 공인인증서 유출이 계속해서 진행되고 있다는 점이다. 현재에도 매주 약 6,000~7,000건 정도의 공인인증서가 지속적으로 수집되고 있으며, 현재의 수준이라면 연말까지 수만 건 이상의 공인인증서가 추가 유출될 것으로 예상된다.

이러한 대규모 공인인증서 유출의 주된 원인은 PC 또는 외장 메모리(USB) 등에 공인인증서를 저장하기 때문으로 추정된다.

공격자는 사용자 방문이 많은 취약한 P2P, 게임 커뮤니티, 언론 사이트 등에 악성코드를 감염시킬 수 있는 악성 링크를 삽입해 둔다. 보안이 취약한 PC(성능이 보장된 백신이나 보안 패치를 충실하게 하지 않은 상태)에서 사용자가 이러한 사이트에 방문할 경우, 파밍 관련 악성코드에 감염되고 그로 인해 PC나 USB에 저장된 공인인증서 전체가 공격자가 준비해놓은 서버로 전송되게 된다.

PC의 입장에서는 백신만이 유일한 보안 수단이라고 볼 수 있는데, 이 또한 허점이 공격자에 의해 전부 간파된 상황이다. 즉, 악성파일이 출연하게 되면 백신 업체에서 사용자의 백신에서 실제 대응하기 까지는 최소 12시간 이상 소요된다. 하지만 공격자는 불과 서너시간 만에 새로운 악성코드로 교체하기 때문에 공격자는 항상 백신과 같은 보안 수단을 우회하게 되므로, 사용자의 피해가 계속될 수 밖에 없다.

따라서, 공격이 발생하는 초기 통로인 악성 링크를 조기에 탐지하여 공격에 관련된 악성파일, C&C IP 등을 빨리 탐지하여 대응하는 체계를 갖춰야만 이러한 파밍 공격으로부터 사용자를 보호할 수 있다.

현재 빛스캔㈜는 국내 180만개 이상의 웹서비스와 해외 주요 30만개의 웹서비스에 대해 대량 악성코드 유포를 관찰하고 있으며, 3년 이상의 누적된 데이터와 탐지 기술력을 바탕으로 악성코드 유포와 통로, 감염된 PC를 조정하는 C&C 정보까지 분석을 하고 있다. 최근에는 웹서비스를 통한 모바일 악성코드 감염도 관찰되고 있다. 빛스캔은 매주 수요일 정보제공 서비스를 통해 한 주간의 한국 인터넷 위협동향을 전달하고 있다.